服务器数据库遭恶意删除并被勒索比特币的事件频发,给企业和组织的数据资产与业务连续性带来严峻挑战。此类攻击往往直击核心——数据,其破坏性与勒索性质相结合,危害极大。要有效应对此类威胁,必须构建一套从预防、检测、响应到恢复的立体化数据库安全防护体系。

一、 核心防护:加固数据库自身安全

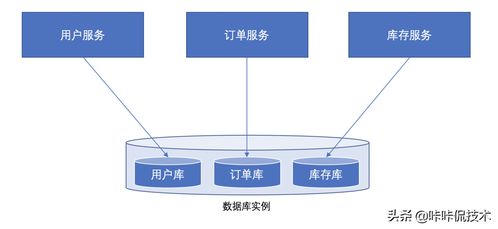

- 最小权限原则:严格遵循最小权限原则,为每个应用程序、用户和服务账户分配完成其任务所必需的最低数据库权限。避免使用高权限账户(如

sa、root)进行常规应用连接。 - 强身份认证与访问控制:启用多因素认证(MFA),强化登录安全。实施基于角色的访问控制(RBAC),并定期审计用户权限,及时清理冗余账户。

- 漏洞管理与补丁更新:建立严格的数据库补丁管理制度,及时修复已知安全漏洞。对新部署的数据库进行安全基线配置核查。

- 加密敏感数据:对静态数据(存储于磁盘)和动态数据(网络传输)进行加密。即使数据被窃取,也无法轻易解密利用。

二、 纵深防御:构建外部安全屏障

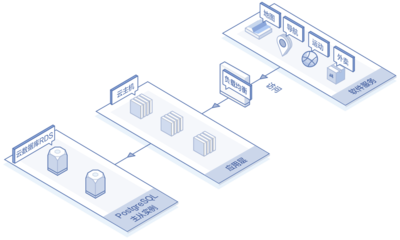

- 网络隔离与访问限制:将数据库服务器部署在内网隔离区域,严格限制外部直接访问。通过防火墙策略,仅允许可信的应用程序服务器IP地址和端口访问数据库。

- 入侵检测与防御系统(IDS/IPS):在网络层和主机层部署安全监测系统,实时识别并阻断针对数据库的扫描、注入攻击(如SQL注入)和异常访问模式。

- 数据库防火墙(WAF for DB):专门针对数据库流量的防火墙,能够解析SQL语句,根据预定义的安全策略(如阻断包含

DROP、DELETE等危险操作语句)允许或拒绝查询。 - 定期安全审计与监控:启用数据库自带的审计功能或部署第三方数据库审计平台,记录所有数据库活动,尤其是特权操作、数据变更和失败登录。设置实时告警,对异常大量删除、陌生IP登录等行为立即预警。

三、 生命线保障:健全的数据备份与恢复策略

这是应对勒索和破坏性攻击的最后也是最重要的防线。

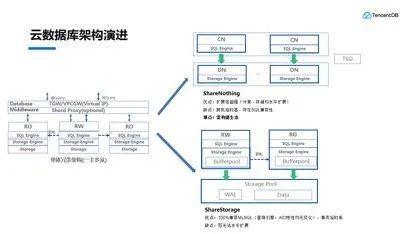

- 3-2-1备份原则:至少保留3份数据副本,使用2种不同的存储介质,其中1份存放于异地或离线环境。务必确保备份数据与生产网络隔离,防止被攻击者一并加密或删除。

- 定期备份与验证:根据数据重要性制定备份频率(每日、每小时甚至实时)。定期进行恢复演练,验证备份数据的完整性和可恢复性,确保流程有效。

- 采用不可变备份与版本控制:利用支持一次写入多次读取(WORM)技术的存储或对象存储的版本控制功能,防止备份数据被篡改或删除。

- 制定详细的灾难恢复计划(DRP):明确数据恢复的流程、责任人、时间目标(RTO)和数据丢失容忍度(RPO),并进行定期演练。

四、 应急响应与日常管理

- 建立安全事件应急响应团队与流程:一旦发生入侵,能快速隔离受影响系统、遏制损失、收集证据并启动恢复流程。

- 员工安全意识培训:许多攻击始于钓鱼邮件或弱密码。定期对运维、开发人员进行安全培训,防范社会工程学攻击。

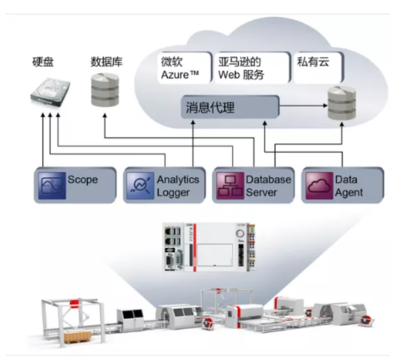

- 供应链安全:确保使用的数据库软件、第三方组件和云服务提供商本身具备可靠的安全保障。

- 考虑专业安全服务:对于关键业务,可考虑引入数据库安全托管服务(MSSP)或使用具备高级威胁防护功能的云数据库服务。

###

数据库安全并非单一技术或产品可以解决,而是一个需要技术、流程和管理相结合的系统工程。面对日益猖獗的勒索与破坏攻击,组织必须转变观念,将数据安全提升至战略高度,持续投入,构建动态、主动的防御能力。唯有如此,才能在威胁来临时,最大程度地保障数据资产的完整性与业务的连续性,对勒索者说“不”。